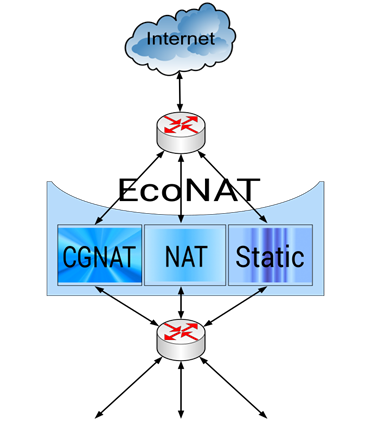

NAT для доступа в Интернет EcoNAT Documentation / Типовые сценарии применения NAT / NAT для доступа в Интернет

Типовая схема того, как EcoNAT используется для трансляции сетевых адресов при доступе в Интернет, представлена на рисунке ниже.для poolB:

- Статические IP-адреса административно выделяются в статическом пуле (см. раздел "Пул Static").

- NAT пул (см. раздел "Пул Basic NAT") – необходим в случаях, когда используются протоколы, не поддерживающие портов (например, для GRE). Исключение составляет протокол PPTP (для его обработки создаются пулы типа cgnat и включается параметр alg pptp в общих настройках NAT). Если нужен basic-NAT с разрешёнными внешне инициируемыми соединениями и отдельно basic-NAT с запрещёнными – то можно завести два NAT пула, различающиеся значением параметра allow_external_connect.

- Основная часть абонентов выходит в Интернет через CGNAT пул (см. раздел "Пул CGNAT").

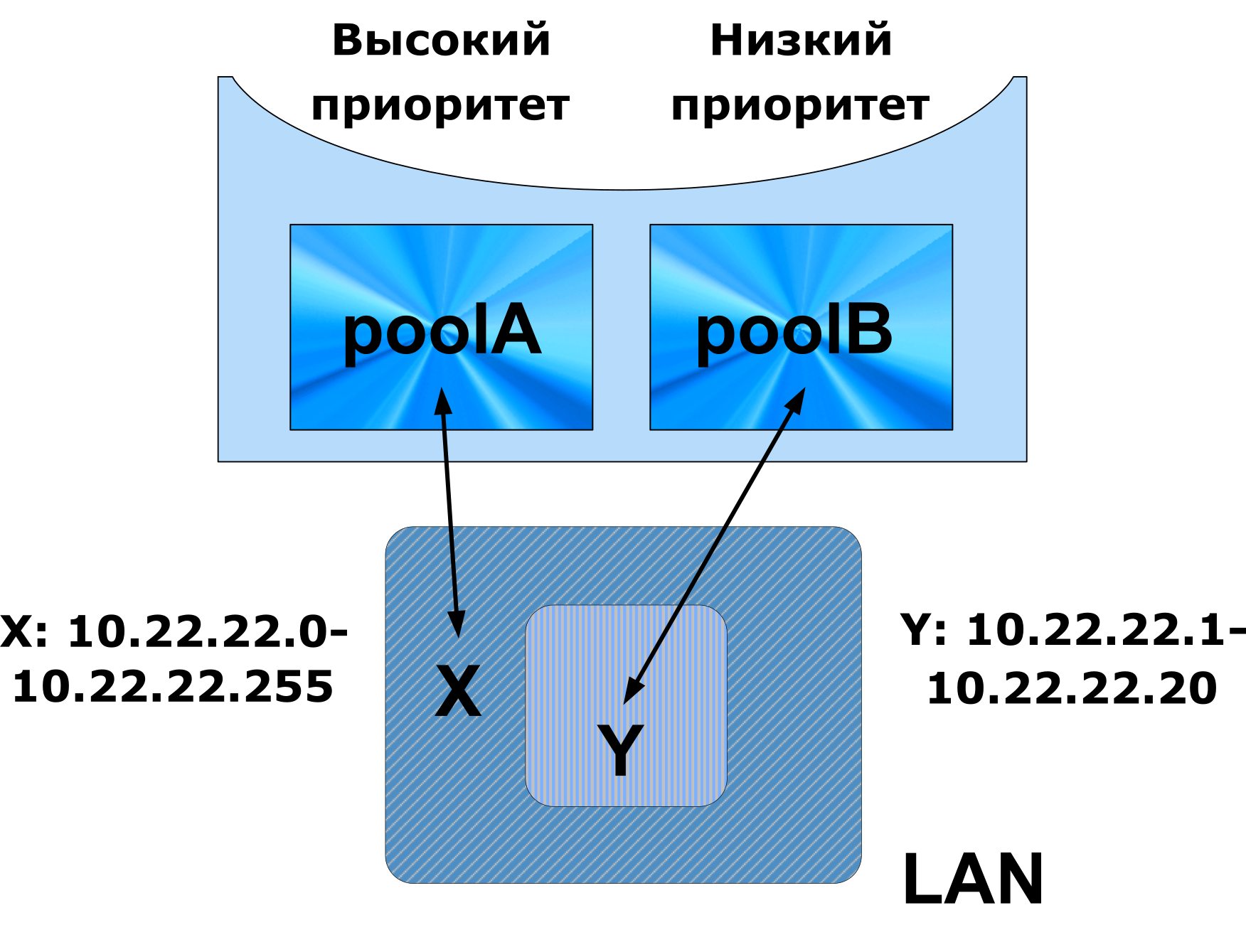

В приведенной на рисунке ситуации для двух пулов должны быть сформированы ACL со следующими правилами (при условии, что poolA имеет больший приоритет, чем poolB):

для poolA:

acla {10 deny ip src range 10.22.22.1-10.22.22.20 dst any

20 allow ip src net 10.22.22.0/24 dst any

}

aclb {10 allow ip src range 10.22.22.1-10.22.22.20 dst any

}

В этом случае для poolA будет сначала проверяться, принадлежит ли IP источника к диапазону Y (10.22.22.1-10.22.22.20). Если принадлежит, пакет будет отклонен пулом poolA, и дальше будет рассматриваться poolB и его список правил. Если не принадлежит, будет проверяться правило, принадлежит ли IP источника к диапазону X (10.22.22.0/24), и в этом случае пакет будет пропущен пулом poolA.

Для poolB будет проверяться, принадлежит ли IP источника к диапазону Y, и в этом случае пакет будет пропущен.